- Установить новую виртуальную машину Windows сервер 2019 (жесткий диск 45 GB)

- Установить новую виртуальную машину Windows 10 (жесткий диск 45 GB)

- В операционной системе Windows server:

- Установить и настроить DHCP c сетью 192.168.Х.0/24

- Поднять роль контроллера домена ( В качестве корневого домена леса использовать фамилия.loc)

- Поднять роль DNS сервера

- Примонтировать 3 жестких диска по 500 MB

- Создайте RAID 5

- Отформатировать полученный массив (RAID 5) в файловой системе NTFS

- Создать на новом жестком диске папку NEW_drive

- Добавить трех новых пользователей:

- Пользователь с правами Администратор домена: user_it в контейнер IT

- 2 пользователя: manager_1, manager_2 в Managers

- Создайте две группы в соответствующих контейнерах по названию контейнеров. поместите в них пользователей этих контейнеров

- Сделать папку из пункта 3.7 общей и выдать права: для пользователей только чтение и исполнение, для user_it полные права

- В операционной системе Windows 10:

- Получить ip адрес от DHCP сервера

- Завести машину в домен

- Авторизоваться под user_it

- Зайти в папку NEW_drive (пункт 3.g) и создать папки с именами существующих пользователей из пункта (3.h.ii)

- Выдать полные права пользователям на эти папки

- Windows server:

- Настроить папки из пункта 4.d как личные папки для соответствующих пользователей

- Установить Linux Server(Выполнить разметку диска в ручном режиме)

- Добавить два диска по 500Mb

- Создать RAID1 из присоединенных дисков. Выполнить автомонтирование в папку /etc/share

- На диске в папке /etc/share, создать папки: Share,Managers, IT

- Выдать следующие права: Share — полные права для всех пользователей, Managers-полные права для пользователей из группы Managers(AD), IT Полные права из группы IT

- Пояснение к 6 пункту:

- Если настройка Samba без интеграции в AD то максимальная оценка 4.

- Если настройка Samba с интеграцией в AD то максимальная оценка 5.

- Использовать статью: https://help.ubuntu.ru/wiki/ввод_в_домен_windows

- или найти самостоятельно другой способ. 🙂

- Выполнить автоматическое монтирование папок в windows 10 у пользователей:

- Share монтируется всем пользователям

- Managers только пользователям из группы Managers

- IT только пользователям из группы IT

- GPO:

- Установить всем пользователям в качестве рабочего стола картинку (любую)

- Выполнить настройку критериев пароля:

- 8 символов

- Хранение не более 2 паролей

- Сложность пароля включена

- Запретить для пользователей запуск редактора реестра

Итак, тут мы будем настраивать Windows Server 2019 для WORK 1 (DNS, DHCP, AD DS, RAID5)

PS! Так как настройка W19 сервера не представляет какой-либо сложности, и все можно сделать по гайдам и видео что выложил Михаил, я просто покажу как и что я делал в быстрой перемотке (х8).

Мы установили виртуалку и сразу настроили RAID1 массив, далее нам нужно заменить Network Adapter, для выхода в интернет, и обновить нашу машину.

sudo apt update & sudo apt upgrade -yДалее устанавливаем все нужные нам библиотеки.

sudo apt install -y krb5-user libpam-krb5 winbind libpam-winbind libnss-winbind samba samba-client wget resolvconfДалее, для удобства, мы будем работать под суперпользователем sudo su

Меняем Network Adapter обратно на internal.

Следующим шагом мы устанавливаем время и синхронизируем его с W19 сервером, чтобы в будущем у нас не возникло проблем.

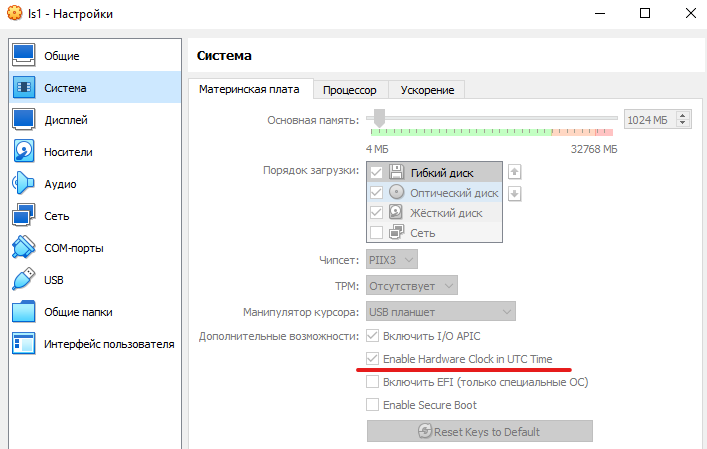

timedatectl set-timezone Europe/TallinnОбязательно проверяем, чтобы в настройках виртуальной машины (VirtualBox) стояла нужная галочка. (только linux)

Исправляем kerberos конфиг — /etc/krb5.conf, конфиг должен выглядеть данным образом:

[libdefaults] default_realm = NURK.LOC [realms] NURK.LOC = { kdc = srv1.nurk.loc admin_server = srv1.nurk.loc } [domain_realm] .nurk.loc = NURK.LOC nurk.loc = NURK.LOC

Далее нам нужно добавить DNS резольвер, чтобы наш сервер читал DNS записи из правильного места, дописываем в конец /etc/resolvconf/resolv.conf.d/head, у кого нет данного файла — идем к пункту 2 и устанавливаем resolvconf (apt install -y resolvconf)

domain nurk.loc search nurk.loc nameserver 192.168.77.1

Применить настройки:

resolvconf -uСледующим шагом у нас будет исправление hosts записей (тоже ненужный шаг, более того, на многих форумах сисадминов его считают мусорным, и в нашем случае единственное что он делает, убирает warning при входе в домен)

Открываем /etc/hosts и видим подобные строки:

127.0.0.1 localhost 127.0.1.1 ls1

Меняем на:

127.0.0.1 localhost 127.0.1.1 ls1.nurk.loc ls1

Далее исправляем /etc/netplan/%TAB%.yaml, %TAB% — один единственный файл, который там лежит по умолчанию, у меня он называется 00-installer-config.yaml — вырубаем DHCP и делаем IP сервера статическим.

network: ethernets: enp0s3: dhcp4: no addresses: [192.168.77.2/24] nameservers: addresses: [192.168.77.1] version: 2

Применяем настройки:

netplan applyНастраиваем самбу, открываем /etc/samba/smb.conf и переписываем, можно сохранить копию оригинального конфига, как бекап.

[global] workgroup = NURK realm = NURK.LOC security = ADS log file = /var/log/samba/log.%m max log size = 1000 logging = file kerberos method = system keytab winbind enum users = yes winbind enum groups = yes winbind use default domain = yes idmap config * : range = 20000-40000 dns proxy = no socket options = TCP_NODELAY inherit acls = yes domain master = no local master = no preferred master = no os level = 0 load printers = no show add printer wizard = no printcap name = /dev/null disable spoolss = yes

Настраиваем папки:

[Share] path = /etc/share/Share read only = No valid users = "@NURK\domain users" create mask = 0775 directory mask = 0775

[IT] path = /etc/share/IT read only = No valid users = "@NURK\it" create mask = 0775 directory mask = 0775

[Managers] path = /etc/share/Managers read only = No valid users = "@NURK\managers" create mask = 0775 directory mask = 0775

Создаем локального самба юзера (необязательно)

smbpasswd -a nurkДалее нам нужно добавить winbind записи в /etc/nsswitch.conf, чтобы наш linux сервер мог видеть группы и пользователей домена, приводим к виду:

passwd: files systemd winbind group: filed systemd winbind shadow: filed winbind

Остальное не трогаем, и оставляем по умолчанию, применяем настройки (перезагружаем winbind)

systemctl restart winbindПодключаем pam модуль к самбе, открываем /etc/pam.d/samba и дописываем:

session optional pam_mkhomedir.soЗаходим в домен (домен должен быть обязательно большими буквами)

net ads join -U user_it@NURK.LOCСоздаем папки и настраиваем права:

sudo mkdir /etc/share/Share /etc/share/IT /etc/share/Managers sudo find /etc/share -type d -exec chmod 775 {} \; sudo chown user_it:"domain users" /etc/share/Share sudo chown user_it:it /etc/share/IT sudo chown user_it:managers /etc/share/Managers

Перезагружаем самбу и проверяем, всё должно работать.

systemctl restart smbd